La sencillez que irradia este ingeniero uruguayo-israelí puede sorprender, al saber que encabeza una de las empresas tecnológicas de seguridad cibernética más exitosas y reconocidas del mundo. Avi nació en Uruguay, estudió en el Yavne y a los 18 años se radicó en Israel. Estudió Ingeniería en Computación en el Technion de Haifa, y allí mismo hizo luego su segundo título MBA en Dirección de Empresas Tecnológicas.

Al crear su propia empresa privada, con un equipo de socios, desarrollaron varios proyectos especiales, entre ellos los sistemas de comunicación y seguridad de las distintas fuerzas del Ejército, dado que su principal cliente fue Tzahal, o sea las Fuerzas de Defensa de Israel.

Avi, la lista de tus proyectos no es corta...Tu primer cliente fue el propio Tzahal, para sistemas de seguridad. Desarrollaste distintas tecnologías novedosas. Aquí quisiera concentrarme en la empresa que co-fundaste, que hoy encabezas, Sixgill, que lleva el nombre del tiburón que vive en aguas profundas..y por cierto, no por casualidad se denomina así.

Exactamente. Es que detectamos claramente que los hackers trabajan desde la así llamada dark web, la red oscura, donde todo es anónimo y encriptado. En esas profundidades, operan y amenazan.Y desarrollamos una tecnología de seguridad cibernética que funcionó muy bien.

Eramos parte de lo que se llama una incubadora de elite que era financiada por gente de mucha influencia , que apostó a lo nuestro antes aún de tener la idea elaborada totalmente. Fue realmente algo poco común , pero es que ya se conocía parte de mi trayectoria en este mundo de la alta tecnología.

¿Y cómo funciona el secreto de lograr desarrollarlo? Lo primero, imagino, es tener claro cuál es la amenaza con la que se quiere lidiar, a la que se quiere derrotar ...

Estábamos en un cambio de paradigma respecto a de dónde vienen las amenazas cibernéticas y eso era una oportunidad. Pero para poder lograr lidiar con eso, primero tenés que tener la gente apropiada. Comprendí ya desde el principio que la meta principal era rodearme de la gente más top que pudiera conseguir para tratar de hacer una tormenta de ideas. Había dos cosas que eran muy importantes: primero, que no pensaran según las reglas, , y segundo la calidad de las personas y su ética.

Creo que uno de los parámetros que yo he visto a lo largo de los años es que las personas que tienen cierta ética profesional, además de ser muy capaces, son las que a largo plazo tienen los éxitos grandes. Eso es lo que yo veo, por lo tanto era muy importante rodearme de gente así.

Una mezcla de moral y lógica para apostar al éxito futuro.

Sí, gente con mucho arrojo, el cielo es el límite, y con seguridad basada en éxitos anteriores, y con ética clara. Claro que también tuvimos que ver que esto resulte en un negocio, que sea rentable. Lo confirmamos poco después, y seguimos adelante.

¿De qué tecnología estamos hablando? No es solo seguridad cibernética sino lo que no aparece cuando uno activa un motor de búsqueda, la red profunda, que es el 95% de internet, ¿verdad?

Si, por lo menos. Hay tres tipos de redes. La primera es la que todos conocemos, clear web, después hay otra que se llama deep o hidden web, que es todo lo que no está indexado por los buscadores normales como Google, y después hay otro subgrupo de la deep web, que se llama dark web, que además de estar oculto es anónimo y encriptado .Empezó con buenas intenciones pero hoy es otra cosa muy distinta…

Sixgill, como el tiburón de aguas profundas.

¿A qué te referís?

La red más popular, que se llama Tor, empezó como un proyecto del gobierno estadounidense, que tenía la buena intención de penetrar en países ocultos -Corea del Norte, por ejemplo-, saber qué es lo que está pasando y crear para los periodistas una forma de poder informar sin ser detectado. Querían primero entender qué estaba pasando y después crear un sistema que permitiera a la gente hablar sin tener miedo, a periodistas sacar información sin tener miedo y a los ciudadanos poder intercambiar ideas. El problema fue que con el tiempo mucha gente que tenía menos buenas intenciones se fue sumando y hoy en día lo usan para hacer muchas cosas malas: ataques a bancos, robar dinero ajeno, y también terrorismo.

Y esto determina también el tipo de clientes que ustedes tienen , si desarrollaron algo para lidiar con esa amenaza..

Así es.Nosotros tenemos muchos clientes que son gobiernos o agencias de seguridad de gobiernos, por supuesto empresas financieras o de telecomunicaciones. Pero lo que nosotros proporcionamos, sirve únicamente para la defensa de ataques que llegan de otros lados.

¿Pero gobiernos también usan la dark web?

Sí, claro.

¿También con malas intenciones?

Seguramente si les preguntás no te lo van a decir, te van a decir que tienen buenas intenciones y que lo hacen principalmente para defenderse. Pero los gobiernos siempre quieren tener la llave de las cosas, quieren poder usar el sistema para poder hacer efectivos sus intereses en otros lados. A veces los gobiernos usan esa zona para hacer cosas no tan buenas y también para poder defenderse cuando otros lo usan en su contra. Nosotros una vez fuimos atacados probablemente por un gobierno exterior según estimamos.

Suponen que estimaron el valor que tenía lo que ustedes habían desarrollado e intentaron bloquearlos...

Así es. La primera vez que sufrimos un ataque cibernético muy grande recién habíamos empezado, éramos chicos pero estábamos trabajando con muchas instituciones financieras y bancos muy grandes de Estados Unidos, y la idea era que si atacaban a los bancos grandes podían debilitar la economía o por lo menos molestar. Me acuerdo que cuando vino mi socio y me dijo: “Estamos siendo atacados”, estaba un poco asustado, yo le dije que primero me alegraba de recibir la noticia, porque quería decir que estábamos haciendo algo bueno y a alguien estábamos molestando. Después había que empezar a pensar quién y cómo, cómo podíamos desarrollar algo automático para que eso no pudiera pasar y cómo vender esa tecnología, porque si nos pasa a nosotros le puede pasar a otro también. Eso de hecho nos dio un empuje para poder empezar.

¿Qué preguntas surgen en una situación así?

Primero tratamos de ver quién era la gente que estaba atrás. Como es anónimo y encriptado es muy difícil saberlo, pero empezamos a ver: ¿son gente privada, son organizaciones, tal vez es la competencia, un gobierno que quiere atacarnos para hacer otro daño o quiere infectar nuestras máquinas para de ahí lanzar un ataque…? Había muchos parámetros. Realmente fue muy interesante. De por medio hay análisis sicológicos. También en el Mossad y el Shabak, el Servicio de Seguridad, se recurre a esos análisis.

¿A qué te referís?

Hay mucho de lo que se llama profiling, patrones psicológicos de personas. El desafío acá es armar el rompecabezas y para poder hacerlo tenés que entender a la gente que está ahí, y eso es parte de lo que nosotros hacemos.

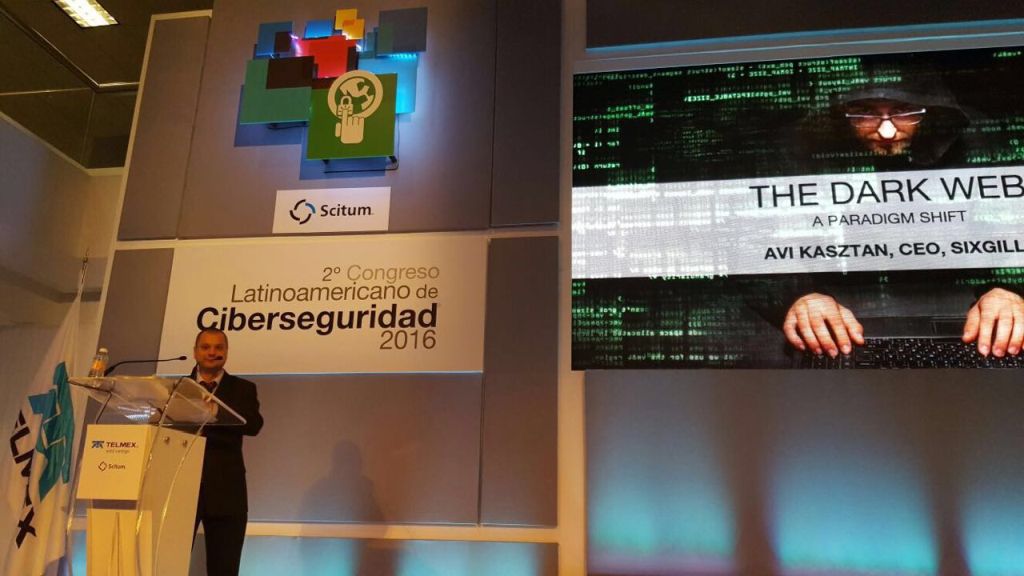

Orador en eventos internacionales sobre Ciberseguridad. Aquí, en México.

Lo que ustedes hacen es para la defensa, para la protección de los sistemas, la tecnología de Sixgill, ¿puede ser mal usada por alguien, o por ser por naturaleza defensiva no permite que eso suceda?

La naturaleza es defensiva y te permite entender qué es lo que está pasando en forma automática y mucho más global. Porque, hoy en día, ¿cómo funcionan las agencias, los gobiernos, las organizaciones privadas? Tienen lo que se llaman human intelligence, que son básicamente personas que están sentadas y crean identidades virtuales con las que empiezan a hablar con gente, fingen que son amigos del otro y lo traiciona después de un tiempo. Pero eso no es perfecto ya que en la dark web tenés varios tipos de desafíos, y el primero es encontrar dónde están pasando las cosas.

¿Ustedes proporcionan la defensa para los ataques que vienen solo de la dark web?

Sí, pero la mayoría de los ataques serios vienen de ahí, porque son tipo mafias, son grupos organizados que tienen una división muy definida, hay muchas subindustrias. Si vamos al caso de bancos, por ejemplo, uno sabe cómo infectar los servidores, otro sabe cómo agarrar ese virus y sacar de ahí plata para llevarla a otro lugar, otro sabe cómo convertir ese dinero en bitcoins para las bitcoin wallets -las billeteras de bitcoins, que es la moneda de la dark web- otro sabe cómo agarrar bitcoins y sacarlos para la vida real, otro sabe cómo extorsionar a los bancos, por ejemplo. Son muchas subindustrias, nosotros conocemos a toda esa gente y desarrollamos varias tecnologías. Después de que logramos entender automáticamente, que desarrollamos una tecnología que te encuentra dónde están pasando esas cosas, tenemos otra tecnología que hace la extracción de la información, que también es muy difícil, porque son gente muy sofisticada que sabe muy bien cómo protegerse y lo último que quieren es que extraigas información de sobre qué están hablando. Desarrollamos una tecnología que se superpone a eso para extraer esa información.

(La segunda parte que se publicará por separado: Terrorismo en la dark web)

Por Ana Jerozolimski